Stuxnet, Fukushima et l’inévitable Cyber Apocalypse...

On vous en avait parlé sur le blog, mais j’ai bien peur que certains ne nous aient pas pris au sérieux (informations complémentaires), mais après un désastre comme Fukushima qui ira s’opposer à l’impérialisme américain ? Visionnez le film D’Oliver Stone « Snowden » pour plus de détails sur la NSA et ses fameux « outils magiques » développés (sans doute) avec la complicité de … Microsoft…

Amicalement,

f.

Dylan Charles, éditeur

Waking Times

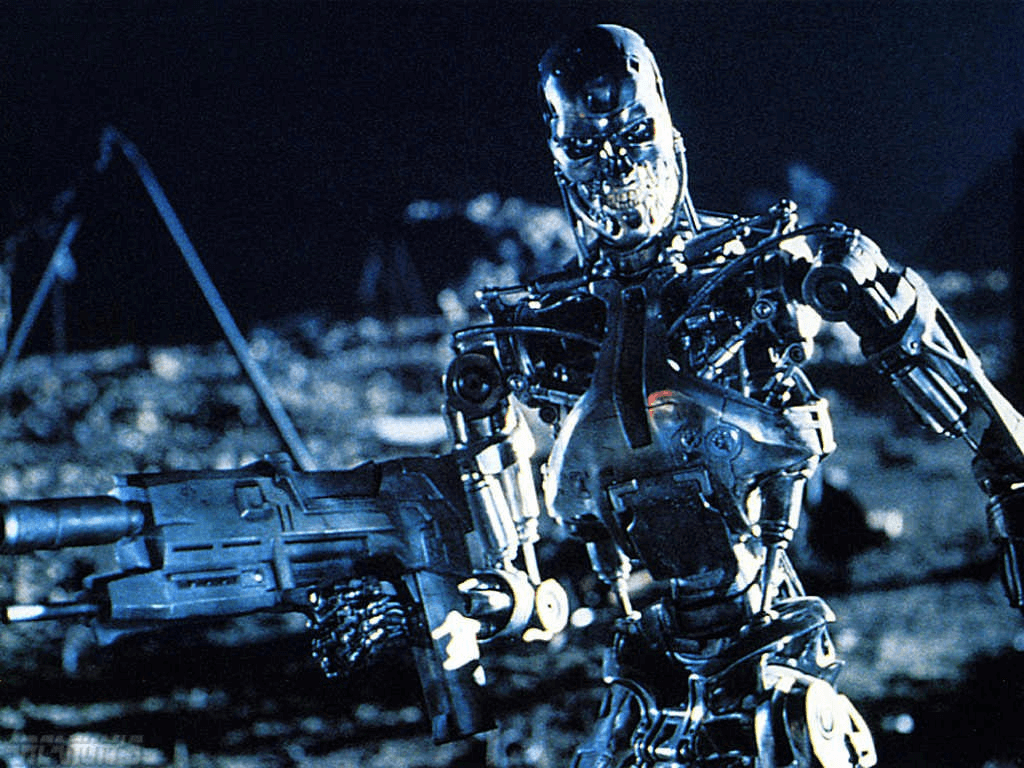

Dans le film apocalyptique classique Terminator, la future planète Terre est mise en état de siège par des robots de guerre artificiels intelligents qui cherchent à mettre fin à la race humaine. Des machines autonomes créées par des êtres humains pour détruire des êtres humains. Une fiction dystopique maximale et assez effrayante. Cependant, le complexe militaro-industriel et l’État profond nous poussent toujours plus, chaque année, vers cet avenir sombre.

Dossier de l’article, le ver informatique Stuxnet, développé en tant qu’arme commune israélo-américano-britannique, est défini comme un ensemble de codes informatiques malveillants, qui infectent un modèle omniprésent de contrôleurs logiques programmables (PLC) couramment utilisés dans le monde entier, dans les centrales électriques et usines, pour contrôler mécaniquement le matériel industriel. Un composant PLC peut dire quand allumer ou éteindre un ventilateur, combien d'un produit chimique doit être ajouté à un produit, ou définir combien de temps doit fonctionner un mélangeur industriel ou un système de refroidissement. Ils sont le lien direct entre la cybernétique et le monde physique.

Stuxnet a été initialement conçu pour rechercher et attaquer un tel matériel dans l’usine d'enrichissement de combustible nucléaire de Natanz en Iran, ceci afin de désactiver les centrifugeuses, et perturber ainsi la capacité de l'Iran à produire des armes nucléaires, ce qu'il a donc fait avec succès en 2010.

« Ce ver était une pièce de code magistrale et malveillante sans précédent, qui a attaqué en trois phases. D'abord, il vise les machines et les réseaux Microsoft Windows, se reproduisant à plusieurs reprises. Ensuite, il a cherché le logiciel Siemens Step7, qui est également basé sur Windows, et utilisé pour programmer les systèmes de contrôle industriels qui exploitent les équipements tels que les centrifugeuses. Enfin, il compromet les contrôleurs logiques programmables. » [Source]

L'attaque de Natanz était secrète, elle était un acte de force illégal, et elle faisait partie du spectre des tactiques employées à cette époque contre les ambitions nucléaires de l’Iran, y compris les assassinats de hauts scientifiques nucléaires iraniens, les attaques sur les pipelines iraniens, une campagne de propagande internationale, et la pression de l'Agence internationale de l'énergie atomique .

Stuxnet est exceptionnellement dangereux dans le monde des logiciels malveillants. Et pour les détectives numériques qui l'ont découvert, et les analystes chargés de déterminer ce qu'il était, qui l’a fait, et ce qu'il pourrait faire, ce fut leur pire scénario. Quelque chose qu'ils avaient espéré, mais qu'ils n’avaient jamais pensé voir se déchaîner sur le monde.

« Je ne dirais pas que c’était un étonnement. C’était comme une sorte de choc. Stuxnet est allé au-delà de nos pires craintes, nos pires cauchemars, et plus nous avons analysé et plus cela a continué. Plus nous avons étudié, plus l’histoire a semblé bizarre. Il était évident à un stade très précoce que la sophistication de ce malware suggérait qu'il avait nécessité l’implication d’un État-Nation. Au moins un État-Nation impliqué dans le développement. » Ralph Langer, Consultant Systèmes de contrôle de sécurité, Zero Days

« Voici un morceau de logiciel qui ne devrait pas exister dans le domaine du cyber, et il est en mesure d'influer sur les équipements physiques dans une centrale ou une usine, et de causer des dommages physiques. » Eric Chien, Response Team Semantec sécurité, Zero Days

« Destruction physique du monde réel. À cette époque, les choses sont devenues très effrayantes pour nous. Ici , vous aviez des logiciels malveillants qui pouvaient potentiellement tuer des gens, c’est quelque chose qui a toujours été hollywoodien pour nous. » Liam O'Murchu, Response Team Semantec sécurité, Zero Days

Deux ans après que Stuxnet eut perturbé le programme nucléaire iranien, CBS News a fait une nouvelle sur lui, en interrogeant l'ancien chef de la NSA et ancien directeur de la CIA, le général à la retraite Michael Hayden, qui en a dit très peu à ce sujet, sauf pour nous avertir de l'importance que Stuxnet aura sur l'avenir de la guerre, ce qui représente une escalade étonnante dans un tout nouveau champ de bataille.

« Ce fut une bonne idée. D'accord. Je le reconnais aussi, ce fut une très grande idée, aussi. Le reste du monde regardait cela et disait clairement que quelqu'un a légitimé ce type d'activité comme acceptable dans la conduite internationale. Le monde entier regardait. » Général Michael Hayden, Retraité

Zero Day est ici

L'un des aspects les plus surprenants de Stuxnet est qu'il emploie ce qui est connu comme une faille « Zero Day », une capacité rare qui permet au ver de se propager et de fonctionner sans que l'utilisateur ait à faire quoi que ce soit, comme télécharger des fichiers ou accidentellement lancer un programme. De cette façon, le ver est autonome une fois libéré, et peut toujours ramper tranquillement dans le monde en avançant vers sa cible. Ceci, combiné avec le fait qu'il attaque les PLC qui sont utilisés partout dans le monde dans les infrastructures civiles, y compris les centrales nucléaires. Il est extrêmement dangereux, car cela ouvre la porte à un nouveau type de guerre accidentelle.

Dans le film de 2016 Zero Days, un remake d’une source de la NSA sur l'importance et les origines de Stuxnet. Son commentaire est à prendre comme un avertissement, que le gouvernement a publié quelque chose dans le monde qu’ils ne peuvent pas contrôler, qui ne peut pas être isolé, et qui ne fera qu’évoluer et apportera de nouvelles avancées dans les logiciels malveillants.

« J’étais dans la NSA. Je crois dans l'agence de sorte que ce que je suis prêt à donner, est limité, mais nous parlons parce que tout le monde à la mauvaise version de l’histoire et nous devons donner la bonne. Nous devons comprendre ces nouvelles armes, les enjeux sont trop élevés. Nous avons fait Stuxnet. C'est un fait. Nous sommes venus si foutrement près de la catastrophe et nous en sommes toujours sur le bord. Ce fut une énorme opération inter-agence, multinationale. » NSA Source, Zero Days

Connexion spéculative à Fukushima

Bien qu’il soit plus que probable que nous n’en aurons jamais la confirmation, certains analystes pensent que Stuxnet a été impliqué dans la fusion nucléaire de Fukushima Daiichi le 11/03/2011. La preuve de cela inclut le fait que toutes les couches de systèmes de refroidissement de la centrale électrique ont échoué, même les systèmes conçus pour résister à des séismes majeurs et de graves inondations. En outre, certains prétendent que Stuxnet a été trouvé au Japon juste avant la catastrophe, ce qui le place près de la scène du crime.

La triste vérité est que nous ne saurons jamais les détails, en grande partie parce que le gouvernement japonais et TEPCO, l'agence de l'énergie qui exploite l'installation, sont plus préoccupés à lutter contre l'arrêt des fuites d'informations sur la catastrophe, le nettoyage, ainsi que l'arrêt de la fuite de matériaux radioactifs.

Et non, le dernier point, Fukushima sert de modèle choquant pour la cyber apocalypse. Les infrastructures critiques d'une nation cible sont mystérieusement mises hors ligne, en dépit de plusieurs couches de sécurité et des sauvegardes, ce qui entraîne des dommages catastrophiques, des dégâts et des perturbations dans les zones densément peuplées. Potentiellement, comme c’est dans le cas des réacteurs nucléaires, provoquant une dévastation écologique permanente et le déplacement indéfini de millions de personnes.

« Nous sommes entrés dans une nouvelle phase de conflit dans lequel nous utilisons une cyber arme pour créer une destruction physique, et dans ce cas, la destruction physique d’une infrastructure physique de quelqu'un d'autre. » US général Michael Hayden, Retraité

Stuxnet - Computer worm opens new era of warfare par folamour_dailymotion

L’avènement du Cyber Apocalypse

La guerre cybernétique est la quatrième dimension du conflit militaire au-delà de la terre, la mer et l'air. Les armes cybers offrent une gamme illimitée, à vitesse très élevée et une très faible détectabilité. Et comme nous allons de plus en plus loin dans les domaines de l'intelligence artificielle, nous nous rapprochons d'un scénario où la technologie peut évoluer d’elle-même, au-delà de sa généalogie destructrice.

Skynet, comme on l'appelle dans Terminator, il est presque là.

En 2016, une cyber-attaque massive sur l'Internet a fait tomber des agences de nouvelles importantes, des e-commerces et des sites de médias sociaux pendant de nombreuses heures, en utilisant des appareils ménagers et des téléviseurs sous la forme d’un réseau distribué de cyber-attaquants. Maintenant, les analystes prédisent que l'Internet tombera complètement pendant au moins une courte période de temps dans l'année à venir et ainsi, une perspective apocalyptique pour le commerce, les finances et les infrastructures. Pendant ce temps, le Pentagone continue à repousser les limites des armes robotiques et autonomes de la guerre.

Il n'y a aucun moyen de comprendre les implications et les conséquences d'un conflit de cyber intelligence artificielle. Il n'y a pas de chemin vers le désarmement de ce type de menace, et si la fine pointe du développement technologique continue d'être occupée par l'état d'esprit industriel militaire, alors la race humaine n’a aucune chance. Est-ce vraiment notre avenir ?

Source : Wakingtimes.com

Informations complémentaires :

Crashdebug.fr : Hycopter : un drone à hydrogène qui devrait battre le record d’autonomie

19 réactions à cet article

Ajouter une réaction

Pour réagir, identifiez-vous avec votre login / mot de passe, en haut à droite de cette page

Si vous n'avez pas de login / mot de passe, vous devez vous inscrire ici.

FAIRE UN DON